جميع اوامر nmap-cheat-sheet

من لا يعرف أداة الان ماب Nmap هي أداة تستعمل في فحص الانظمة و الشبكات ، و استخراج المنافذ اوالبورتات المفتوحة في جهاز ما او سيرفر و معرفة نوع نظام الجهاز او السيرفر واكتشاف الثغرات وغيرها من المهام المفيدة لمختبر الاختراق وللهكر وقد صنفت من أفضل 10 ادوات لاختبار الاختراق.مع الادوات الكثيرة والموجودة بنظام الكالي لينكس واختلافها وتعدد الاوامر الخاصة بها نحتاج في بعض الأحيان لتدوين ما نحتاجه على ورقة, هي بمثابة مذكرة و ملخص للاوامر التي نرجع اليها في حالة نسيان بعض الاوامر والبراميترات.

بعض خيارات Nmap :

nmap -options targetAddress

مثال : nmap -A -T4 scanme.nmap.org

بعض الخيارات مع nmap :

- <nmap -iL <inputfilename : فحص الأهداف من ملف.

- nmap ip1 ip2 ip3 : فحص عناوين IPs محددة.

- nmap domainName : فحص عنوان محدد.

- <nmap --exlude <inputfilename : استثناء أهداف من الفحص من ملف معين.

- p- : لفحص منفذ أو منافذ محددة.

- sV- : لفحص الخدمات والنسخة لكل خدمة التي تعمل على المنافذ.

- oN- : لجعل المخرجات على الصيغة الاعتيادية.

- oX- : لجعل المخرجات على الصيغة XML.

- oG- : لجعل المخرجات على الصيغة التي تناسب grep.

- oA- : لجعل المخرجات على الصيغ الثلاث معاً.

تصدير نتائج التقرير في Nmap

Nmap توفر 4 صيغ للتقرير الخاص بالشبكة. جميعها ما عدا التفاعلي Interactive

تحفظ في ملف. المخرجات من Nmap تمكن المستخدم من إنشاء صيغ نصية لإنشاء

تقاريرمخصصة. مثلاً : تحليل العمليات التي تستخدم بروتوكول tcp.

1) التفاعلي Interactive

يظهر النتائج ويحدثها مباشرةً خلال استخدام nmap من سطر الاوامر. خيارات

متعددة يمكن إدخالها خلال الفحص لتسهيل مراقبة الشبكة.

2) XML

يظهر التقرير على ضيغة xml والذي يمكن معالجته بأدوات XML بالإضافة أنه

بالإمكان تحويله إلى تقرير على صيغة HTML باستخدام XSLT.

3) Grepable

المخرجات مناسبة لأدوات المعالجة النصية المطابقة للتعابير القياسية كـ grep

, sed or awk .

4) الأعتيادي Normal

المخرجات تشاهد من سطر الأوامر خلال nmap لكن تحفظ في ملف.

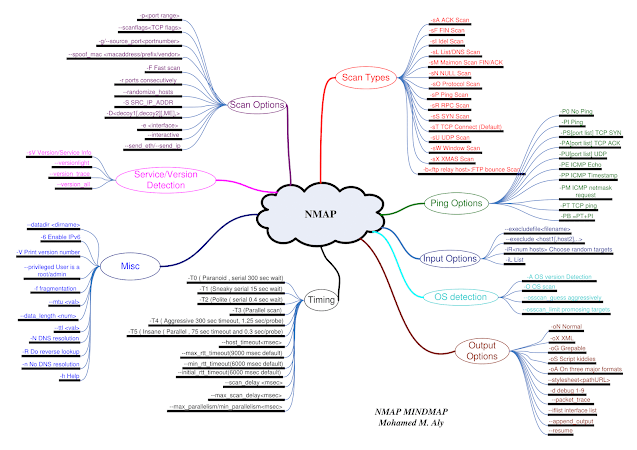

وضعت صورة بدقة عالة جدا توضح الأوامر ودورها

يمكنك تحميلها لأن حجمها أكبر من 4 ميجا فلا تظهر هنا للمعاينة