نظام ويندوز لاختبار الاختراق Commando-VM

نظام commando-vm لمختبري الاختراق الذين يبحثون عن منصة مستقرة ومدعومة ، كما يعلم الجميع أن توزيعة كالي لينكس Kali Linux هو النظام الأساسي. ومع ذلك، إذا كنت تفضل استخدام Windows كنظام تشغيل ، فربما لاحظت عدم وجود نظام أساسي يستحق.كباحثين في مجال الأمن ، ربما قضى كل واحد منا ساعات في تخصيص بيئة عمل Windows مرة واحدة على الأقل ونستخدم جميعًا الأدوات والأدوات والتقنيات نفسها أثناء ارتباطات العملاء.

لذلك ، فإن الحفاظ على بيئة مخصصة مع الحفاظ على تحديث جميع أدواتنا يمكن أن يكون مهمة روتينية للجميع.

إدراكًا لذلك ، قمنا بإنشاء توزيع Windows يركز على دعم اختبار الاختراق و الفرق الحمراء.

حول كوماندوز VM

يستخدم اختبار الاختراق عادةً المتغيرات الخاصة بهم من أجهزة Windows عند تقييم بيئات Active Directory.تم تصميم Commando VM خصيصًا ليكون منصة الانتقال لإجراء اختبارات الاختراق الداخلي هذه. تشمل مزايا استخدام جهاز Windows دعمًا أصليًا لنظامي Windows و Active Directory ، واستخدام جهاز VM كمنطقة انطلاق لأطر عمل C2 ، وتصفح المشاركات بسهولة أكبر (وتفاعلي) ، واستخدام أدوات مثل PowerView و BloodHound دون الحاجة إلى القلق بشأن وضع إخراج الملفات على أصول العميل.

- Nmap

- Wireshark

- Covenant

- Python

- Go

- Remote Server Administration Tools

- Sysinternals

- Mimikatz

- Burp-Suite

- x64dbg

- Hashcat

- 60 غيغابايت من مساحة القرص

- ذاكرة 2 جيجابايت

يتم تثبيت جميع الأدوات على جهاز VM افتراضيًا ، بالإضافة إلى العديد من الأدوات الأخرى.

طريقة تثبيت Commando-VM

- قم بإنشاء نظام Windows وهمي جديدـ

- خذ نسخة احتياطة من نظامك الجديد.

- قم بتنزيل install.ps1 على جهازك الذي أنشأته حديثًا.

- افتح PowerShell كمسؤول

- قم بإلغاء حظر ملف التثبيت install.ps1 عن طريق التشغيل

Unblock-File .\install.ps1

- تفعيل تنفيذ البرنامج عن طريق التشغيل

Set-ExecutionPolicy Unrestricted -f

- أخيرًا ، قم بتنفيذ برنامج التثبيت install.ps1 على النحو التالي:

.\install.ps1

يمكنك أيضًا تمرير كلمة المرور :

.\install.ps1 -password <password>

- سيقوم البرنامج بإعداد بيئة Boxstarter والمتابعة لتنزيل وتثبيت بيئة Commando VM.

- سيُطلب منك كلمة مرور المسؤول لاكمال عمليات إعادة التشغيل التلقائي للمضيف أثناء التثبيت.

- إذا لم يكن لديك كلمة مرور معينة ، فإن الضغط على مفتاح الإدخال Enter عند المطالبة سيعمل أيضًا.

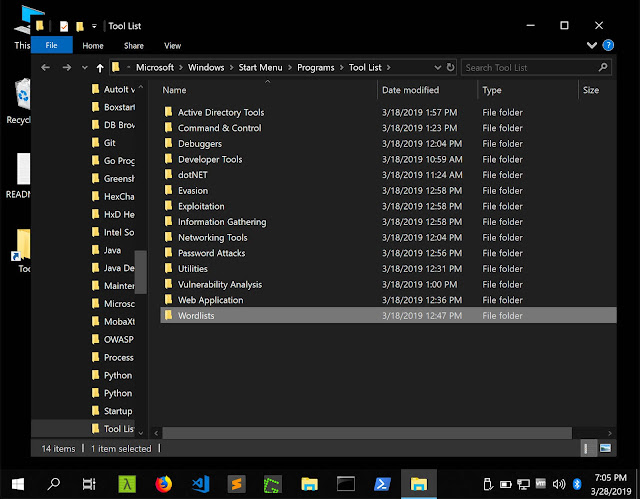

الأدوات المثبتة في Commando-VM

Active Directory Tools- (Remote Server Administration Tools (RSAT

- SQL Server Command Line Utilities

- Sysinternals

- Covenant

- PoshC2

- WMImplant

- WMIOps

- Dep

- Git

- Go

- Java

- Python 2

- Python 3 (default)

- (Visual Studio 2017 Build Tools (Windows 10

- Visual Studio Code

- CheckPlease

- Demiguise

- DotNetToJScript

- Invoke-CradleCrafter

- Invoke-DOSfuscation

- Invoke-Obfuscation

- Invoke-Phant0m

- Not PowerShell (nps)

- PS>Attack

- PSAmsi

- Pafishmacro

- PowerLessShell

- PowerShdll

- StarFighters

- ADAPE-Script

- API Monitor

- CrackMapExec

- CrackMapExecWin

- DAMP

- Exchange-AD-Privesc

- FuzzySec's PowerShell-Suite

- FuzzySec's Sharp-Suite

- Generate-Macro

- * GhostPack

- Rubeus

- SafetyKatz

- Seatbelt

- SharpDPAPI

- SharpDump

- SharpRoast

- SharpUp

- SharpWMI

- GoFetch

- Impacket

- Invoke-ACLPwn

- Invoke-DCOM

- Invoke-PSImage

- Invoke-PowerThIEf

- Kali Binaries for Windows

- LuckyStrike

- MetaTwin

- Metasploit

- Mr. Unikod3r's RedTeamPowershellScripts

- NetshHelperBeacon

- Nishang

- Orca

- PSReflect

- PowerLurk

- PowerPriv

- PowerSploit

- PowerUpSQL

- PrivExchange

- Ruler

- SharpExchangePriv

- SpoolSample

- UACME

- impacket-examples-windows

- vssown

- ADACLScanner

- ADExplorer

- ADOffline

- ADRecon

- BloodHound

- Get-ReconInfo

- GoWitness

- Nmap

- PowerView

- Dev branch included

- SharpHound

- SharpView

- SpoolerScanner

- Citrix Receiver

- OpenVPN

- Proxycap

- PuTTY

- Telnet

- VMWare Horizon Client

- VMWare vSphere Client

- VNC-Viewer

- WinSCP

- Windump

- Wireshark

- ASREPRoast

- CredNinja

- DSInternals

- Get-LAPSPasswords

- Hashcat

- Internal-Monologue

- Inveigh

- Invoke-TheHash

- KeeFarce

- KeeThief

- LAPSToolkit

- MailSniper

- Mimikatz

- Mimikittenz

- RiskySPN

- SessionGopher

- DNSpy

- Flare-Floss

- ILSpy

- PEview

- Windbg

- x64dbg

- 7zip

- Adobe Reader

- AutoIT

- Cmder

- CyberChef

- Gimp

- Greenshot

- Hashcheck

- Hexchat

- HxD

- Keepass

- MobaXterm

- Mozilla Thunderbird

- Neo4j Community Edition

- Pidgin

- Process Hacker 2

- SQLite DB Browser

- Screentogif

- Shellcode Launcher

- Sublime Text 3

- TortoiseSVN

- VLC Media Player

- Winrar

- yEd Graph Tool

- Egress-Assess

- Grouper2

- zBang

- Burp Suite

- Fiddler

- Firefox

- OWASP Zap

- FuzzDB

- PayloadsAllTheThings

- SecLists

للحصول على قائمة كاملة من الأدوات ، وبرنامج التثبيت ، يرجى الاطلاع على Commando VM Github .

نتطلع إلى معالجة تعليقات المستخدمين وإضافة المزيد من الأدوات والميزات وإنشاء العديد من التحسينات.

نعتقد أن هذا التوزيع سيصبح الأداة القياسية لاختبار الاختراق ونتطلع إلى التحسين والتطوير المستمرين لمنصة اختراق بواسطة Windows مثل الكالي لينكس.