اخفاء اثار الاختراق وازالة الادلة Cover-Your-Tracks

ERASE YOUR TRACKS

في حياتنا اليومية عندما تستخدم اي جهاز تترك عليه أدلة تشير اليك ابسطها

البصمات التي تخلفها وراءك. فبنفس الطريقة من الامور الهامة لاي هكر يقوم

باختراق مواقع او سيرفرات او اجهزة كالهواتف, قبل اتمام عملية الاختراق ان يقوم

بـ مسح الاثار التي خلفها وراءه. فكما تعلم اوربما لا :) ان هنالك تقنيات موجودة

بالسرفرات (Apache,Nginx) تقوم بتسجيل اي تعديل على الملفات من الكتابة

عليها او حذفها أو نقلها من مسار لاخر (سجل التدقيق audit-log).

كما أنها تسجل وقت دخول المستخدم وخروجه

من النظام وتلاعبه بالصلاحيات والتصاريح واجراء الطلبات والعمليات... هذا دون

الكلام عن تسجيل IP الخاص بالهكر وموقعه الجغرافي.

ان أحد أكبر الأخطاء التي يرتكبها المخترق عندما يترك أثرًا وراءه. ربما سمعت

عن أكبر الهجمات في السنوات الماضية ، معظم عمليات اكتشاف الاختراق تمكشفها

بسهولة بفضل البرامج الضارة التي تركها قراصنة القبعة السوداء، تم القبض على

العديد من "أفضل المخترقين" عن طريق فحص سجل تدقيق النظام Audit system stores log.

إذا كنت هكر محترف، فعليك أولاً مسح سجلاتك أو تعديل السجل أو مسح السجل الذي

أنشأته.دون علمك مع إزالة أي ملفات خبيثة أو أوامر كنت تستخدمها على السرفر

المخترق. في هذا المقال سنتعرف على حيل و طرق مسح اثار الاختراق تابع

حتى الاخير.

مسح السجلات Clear-Logs

مسح سجل التدقيق /var/log

هناك الكثير من السجلات يمكنك تخمين دورها فقط من خلال اسمها, هذه السجلات التي

لها حالات استخدام مختلفة مثل وجود سجل مستخدم ، وسجل تغيير الماك ادريس ، وسجل

المصادقة Auth.log، وسجل kernel أيضًا .

لاستعراض هذه السجلات استخدم الأمر

cd /var/log

مسح سجل المصادقة auth.log

يخزن سجل المصادقة الذي يحتوي على كل سجل المصادقة ، وهو أمر مهم جدًا لفريق

التحقيق الجنائي ، ويمكنهم تحليل ما حدث والأنشطة التي تم القيام بها. يمكنك

بالطبع استخدام أي محرر نصوص. مثل vim أو nano أو pluma أو أي محرر اخر

لفتحه.

sudo pluma/var/log/auth.log

سجل نواة النظام او الكيرنل kern.log

سجل آخر يمكنك استخدامه لعرض معلومات الكيرنل هو ملف

/var/log/kern.log

هذا يسجل معلومات وأحداث الكيرنل kernel على نظامك ، كما أنه يسجل

مخرجات الامر dmesg.

sudo dmesg

يمكنك أن ترى ماذا تركت من اثار وراء ظهرك.

الآن دعنا نمسح تلك المسارات بطريقة امنة لا يمكن استرجاعها..!

مسح الاثار و المسارات نهائيا مع اداة Shred

Shred أداة رائعة وبالتأكيد واحدة من الادوات المفضلة لدي..! كل ما تفعله هو

التقطيع والتمزيق، حيث يمكن الاعتماد عليها بازالة جميع السجلات بشكل

دائم.

قد يتساءل البعض!

لماذا لا نقوم فقط بحذف كل هذه الملفات بالطريقة المعروفة ؟

الجواب بسيط

لأنه يمكن استرداد جميع الملفات المحذوفة من طرف فريق التحقيق الجنائي الرقمي

باستعمال ادوات معينة، وحذفها مع تمزيقها يؤدي في الواقع إلى مسحها نهائيًا من

القرص الصلب.

تقوم

اداة

Shred

بالفعل بإعادة تسمية الملف وتصفيره, ويغير الاسم الى صفر 0 مرات عديدة

بحيث يعيد الكتابة فوق البيانات القديمة حتى تتلف.، وفي النهاية يزيل الملف

تمامًا.

استكشاف قائمة المساعدة لأداة Shred كل شيء واضح كما ترى ..

قد ترغب أيضًا في إلقاء نظرة على صفحة man page لاداة Shred.

shred -h

قد ترغب أيضًا في إلقاء نظرة على صفحة man page لاداة Shred.

man shred

- فلنقم الآن بإزالة ملف والتخلص من مسارات التتبع.

shred -zxuvf (اسم الملف المراد حذفه)

- شرح الأمر الذي استخدمناه لهذا الغرض:

-z, --zero add a final overwrite with zeros to hide

shredding

-x, --exact do not round file sizes up to the next full block;

this is the default for non-regular files

-u deallocate and remove file

after overwriting

-v, --verbose show progress

-n, --iterations=N overwrite N times instead of the default (3)

كما ترى ، فقد أعاد تسميته عدة مرات 0 وأزاله أخيرًا. لا يمكن استرداد هذا الملف

ابدا.

بصرف النظر عن ذلك ، فإن تأريخ ملف الباش bash مهم أيضًا.

حتى مستخدم لينكس العادي يمكنه تخمين ما فعله شخص ما بالنظر إلى الملف، لذا

تأكد من حذفه أيضًا.

يمكنك حذف ذلك باستخدام اداة الحذف shred أيضًا ، لكنني لن أفعل ذلك باستخدام

shred هذه المرة.

مرة أخرى ، اعلم أنه يمكن استرجاع كافة الملفات التي تتم إزالتها بشكل طبيعي

..!

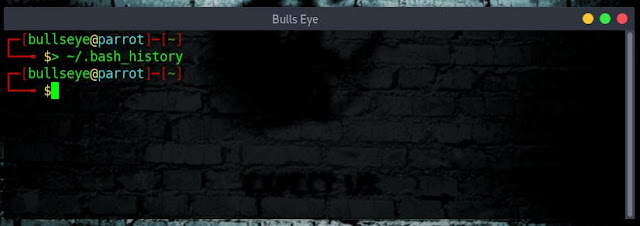

احذف التأريخ وامسح مساراتك Delete history and clear your tracks

استخدام إعادة التوجيه في الوقت الحالي للمسح

> ~/.bash_history

تم مسح التأريخ لملف bash_history الخاص بتخزين الاوامر.

تأريخ الأوامر Commands History

يتم تخزين جميع أوامرك (Terminal Shell) في الملف HISTFILE و حجم

المتغير HISTSIZE الاتي:

echo $HISTFILE

echo $HISTSIZE

- يمكنك التلاعب بالقيمة وضبط حجم ملفك على صفر 0 لتجنب تخزين الأوامر

- إذا قمت بتعيينه مسبقا بصفر، فلن تقلق مستقبلا بشأن تنظيف السجل.

ازالة اثار الاختراق و مسارات التتبع بصفة ألية ودورية

أتمتة مسح (أي) ملف لأتمتة العملية بحيث يتم حذف محفوظات الأوامر كل يوم. بهذه

الطريقة ، إذا نسينا حذف تاريخنا (أنا متأكد من أنني سأفعل ذلك في كثير من

الأحيان) ، سيقوم النظام بذلك في الساعة 11:00 مساءً أي (23:00). كل يوم بشكل

تلقائي.

-

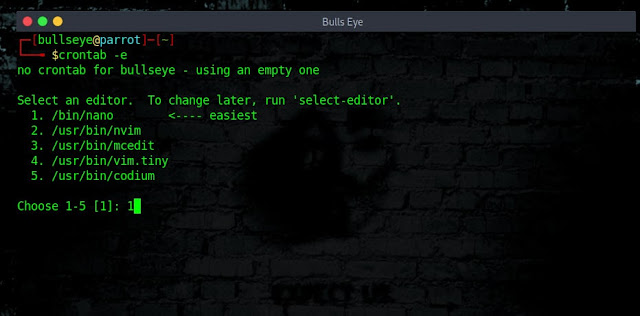

أولاً ، افتح المهام المجدولة crontab في وضع التحرير عن طريق

كتابة:

- يمكننا الانتقال إلى نهاية الملف وإضافة السطر التالي.

00 23 * * * shed ~/dev/null > ~/.bash_history && cat /dev/null

> .bash_history

كيفية الحذف الامن للملفات والمسارات بواسطة أدوات Secure-Delete

تأمين الحذف بادوات Secure-Delete

عبارة عن مجموعة من الأدوات لنظام التشغيل لينكس, توفر تقنيات متقدمة لإزالة

الملفات بشكل دائم.

بمجرد تثبيت Secure-Delete على أي نظام Linux ، فإنه يوفر الأوامر الأربعة

التالية:

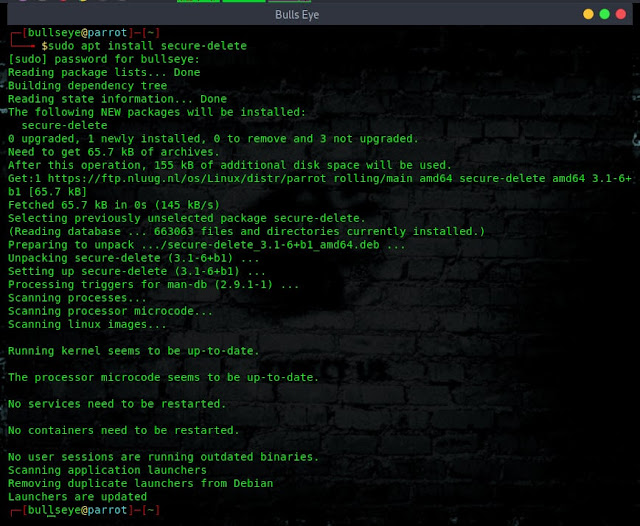

طريقة تثبيت ادوات تأمين الحذف

sudo apt install secure-delete

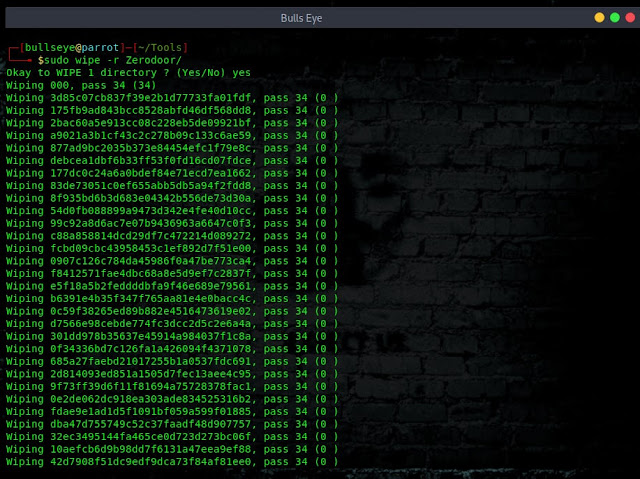

تصفير البيانات بواسطة أداة Wipe

"تم تطوير Wipe في الأصل لمسح الملفات بأمان من الوسائط الممغنطة. يؤدي المسح

بشكل متكرر إلى الكتابة فوق الأنماط الخاصة للملفات المراد إتلافها باستخدام

استدعاء fsync () أو O_SYNC لفرض الوصول إلى القرص. في الوضع العادي ، يتم

استخدام 34 نمطًا (منها 8 عشوائية). يمكنك إزالة محتويات ملف واحد أو مجلد أو

قرص ثابت بالكامل باستخدام هذا الأمر ، ولكن تصفير القرص الصلب بأكمله باستخدام

أمر المسح Wipe سيستغرق وقتًا طويلاً جدًا.

تثبيت الاداة Wipe

- لمعرفة أوامر الاداة Wipe استخدم الامر

- لحذف اي ملف File يكون الامر كالاتي:

sudo wipe filename

- لحذف مجلد Directory يكون الامر كالاتي:

sudo wipe -r directory name

جاري الحذف ...

بعض الحيل المفيدة

ls -altr

- استعراض اخر ملفات تم فتحها على النظام

sudo lsof | grep .log

-

تحقق من ماهي أحدث المستندات الخاصة بالنظام المستندات الأخيرة على النظام؟

sudo find / -cmin 0 -print

- مسح سجلات الأحداث باستخدام Meterpreter في مشروع الميتاسبلويت

في الإصدارات الأحدث من metasploit meterpreter ، يوجد سكربت جاهز يسمى

clearev لمسح جميع سجلات الأحداث.

سينتقل هذا البرنامج إلى سجلات الأحداث على نظام Windows ويمسح جميع السجلات.

قد يبدو هذا مريبًا بعض الشيء لمدير النظام، لكن معظم مسؤولي النظام ليسوا

يقظين لينتبهوا له.

امر المسح ينفذ عندما تكون في جلسة التنصت الميتربريتر

كما نرى في لقطة الشاشة هذه أعلاه ، تم مسح جميع سجلات الأحداث من التطبيق

والنظام والأمان من ملفات السجل على نظام الضحية.

مسح سجلات الأحداث على أنظمة ويندوز

1. على أنظمة ويندوز المخترقة

هناك طريقة أخرى لمسح ملفات السجل على أنظمة ويندوز وهي استخدام ملف

clearlogs.exe. يمكنك تحميله.

إذا كان لدينا وصول إلى النظام ، فيمكننا ببساطة تثبيته ثم تشغيل

clearlogs.

-

لمسح سجلات الأمان تقوم برفع الملف لجهاز الضحية Upload عن طريق سيرفر او

ثغرة الاختراق ،ثم تكتب مسار الاداة في جهاز الضحية متبع بالامر:

2. على نظام الويندوز الخاص بالهكر

هناك اداة تقوم بمسح الاحداث والسجلات بسهولة لانها تحتوى على واجهة رسومية بسيطة

يمكنك تحميلها من هنا

لا تنس إزالة سجل التصفح الخاص بالمتصفح. من الواضح أنه يجب عليك أيضًا

التفكير في سجل المتصفح وملفات تعريف الارتباط الخاصة بك وأشياء أخرى

كثيرة.

-

تيلز Tails توزيعة لينكس للتخفي والخصوصية تكلمت عنها سابقا في هذا

المقال اسفله:

الخيار الجيد هو استخدام Tails على سبيل المثال ، والذي تقوم

بتثبيته على USB. بعد إيقاف تشغيل النظام أو إعادة تشغيله ، يتم

حذف جميع الملفات التي تم تنزيلها وسجل المتصفح وما إلى ذلك.

آمل من الآن فصاعدًا أن تفكر قليلاً قبل اي اختراق ان تمسح

المسارات الخاصة بك، قبل أن تبدأ في فعل أي شيء ، يجب أن تكون قد فكرت مسبقًا.

تمت كتابة هذه المقالة لأغراض تعليمية و اختبار الاختراق الاخلاقي فقط. المؤلف

ليس مسؤولا عن الأضرار الناجمة عن استخدام هذه الموارد في امور لا اخلاقية.