ماهو هجوم القوة الغاشمة Brute-Forcing

هناك من يترجمها بالدخول العنيف لكن من رأيي أن نترك المصطلحات العلمية كماهي بلغتها الأصلية المتعارف عليها, في مجال أمن المعلومات واختبار الاختراق، يتكون هجوم القوة الغاشمة من مهاجم يرسل العديد من كلمات المرور على أمل التخمين بشكل صحيح على الباس. يتحقق المهاجم بشكل منهجي من جميع كلمات المرور الممكنة حتى يتم العثور على الكلمة الصحيحة

أداة التخمين BruteSpray

ما يميز هذه الاداة انها تأخذ نتائج الفحص بأداة الان ماب Nmap على شكل ملف نصي بصيغة xml أو Json المفصول بسطر جديد ويقوم تلقائيًا بالتخمين على اسم المستخدم وكلمة المرور باستخدام بيانات اعتماد افتراضية بالاعتماد على أداة التخمين Medusa.

يمكن لـ BruteSpray العثور على منافذ أو بورتات مفتوحة غير معروفة باستخدام البارامتر sV- داخل اداة المسح Nmap.

كيفية تثبيت الاداة BruteSpray على كالي لينكس

- افتح الترمينال وادخل الامر الاتي لتثبيت المستلزمات:

pip install -r requirements.txt

- ثم أمر التثبيت :

apt-get install brutespray

او بهذه الطريقة من موقع Github

git clone https://github.com/x90skysn3k/brutespray.git

cd brutespray

python brutespray.py

كيفية استعمال الاداة في التخمين

يجب عليك أولا تجهيز نتائج الفحص بأداة الان ماب Nmap وتصديرها على شكل ملف نصي بصيغة Xml

عندما تفحص البورتات بالـ Nmap يجب ان تضيف لها تعليمة الحفظ في ملف هذه:

-oX nmap.xml

أو هذه

-oG nmap.gnmap

بعدها ستجد نتائج الفحص في الملف الناتج من Nmap

لمعرفة خصائص الاداة brutespray وكيفية التعامل مع الأوامر اسستعمل المساعد Help بهذا الشكل:

python brutespray.py -h

- باعتبار ان الملف الناتج هو nmap.gnmap

python brutespray.py --file nmap.gnmap

- او باعتبار ان الملف الناتج هو nmap.xml

python brutesrpay.py --file nmap.xml

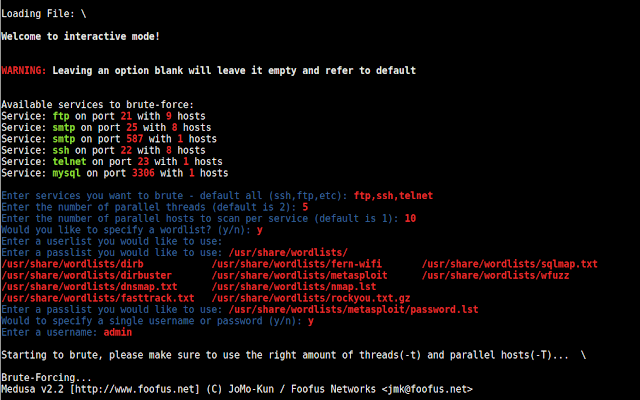

- ثم نظيف لها الاحرف i- بمعنى الوضع التفاعلي مع المستخدم Interactive Mode

python brutespray.py --file nmap.xml -i

امثلة أخرى لكفية استخدام الاداة BruteSpray في عمل BruteForcing لعدة خدمات

الخدمات المدعومة:

- ssh

- ftp

- telnet

- vnc

- mssql

- mysql

- postgresql

- rsh

- imap

- nntp

- pcanywhere

- pop3

- rexec

- rlogin

- smbnt

- smtp

- svn

- vmauthd

- snmp

التخمين على اليوزر والباسورد

python brutespray.py --file nmap.gnmap -U /usr/share/wordlist/user.txt -P /usr/share/wordlist/pass.txt --threads 5 --hosts 5

- نستخدم U- ونضيف بعدها مسار ملف اليوزرات و P- للباسوردات

- الخيوط أو threads هي عدد العمليات التي ستقوم بها الاداة في نفس الوقت على التوازي يمكنك زيادة الرقم فهي تعتمد على قوة المعالج CPU

- يجب عليك البحث عن قوائم تخمين كبيرة وفعالة للتخمين يمكنك تنزيلهم من هنا

طريقة التخمين Brute-Forcing على خدمة محددة مثل FTP , SSH, Telnet

python brutespray.py --file nmap.gnmap --service ftp,ssh,telnet --threads 5 --hosts 5

وهذه الطريقة في حالة عرفنا مثلا اسم المستخدم الذي هو admin وكلمة المرور ونخمن على عدة سرفرات, فهناك من يترك مثلا اليوزر والباس افتراضي

python brutespray.py --file nmap.gnmap -u admin -p password --threads 5 --hosts 5

في حال نجح التخمين واردناه يكمل البقية نظيف c-

python brutespray.py --file nmap.gnmap --threads 5 --hosts 5 -c

فيديو تطبيقي على اليوتيوب يشرح العملية