تحليل تطبيقات الويب Web application analysis

معظم التطبيقات التي تم تطويرها في هذه الأيام, مبنية على دمج عدة تقنيات الويب المختلفة وهذا يزيد من تعقيد ومخاطر الكشف عن البيانات الحساسة.

لطالما كانت تطبيقات الويب هدفًا للهاكرز, لسرقة الأعمال التجارية للشركات والتلاعب بها وتخريبها وابتزازها. جلب هذا الانتشار في تطبيقات الويب تحديات هائلة لمختبري الاختراق.

المفتاح هو تأمين كل من تطبيقات الويب (الواجهة الأمامية Frontend) وقواعد البيانات (الخلفية Backend) ، بالإضافة إلى الإجراءات الأمنية المضادة للشبكة network security countermeasures .

وهذا ضروري لأن تطبيقات الويب تعمل كنظام لمعالجة البيانات ، وقاعدة البيانات مسؤولة عن تخزين البيانات الحساسة (على سبيل المثال ، بطاقات الائتمان ، وتفاصيل العميل ، وبيانات المصادقة ، وما إلى ذلك).

سنركز في هذا المقال بشكل رئيسي على أمان واجهة الويب الأساسية front-end security of web infrastructure .

يمكن استخدامها لتحديد وتحليل واستغلال مجموعة كبيرة من ثغرات أمنية للتطبيق. وتشمل هذه cross-site scripting يختصرونها ب (XSS) ، وإدخال SQL injection ، وحقن SSI ، وإدخال XML ، والتهيئة الخاطئة للتطبيق application misconfiguration، وإساءة استخدام الوظائف ، والتنبؤ بالجلسة ، والإفصاح عن المعلومات ، والعديد من الهجمات والضعف الأخرى.

شرح اداة فحص المواقع من الثغرات Nikto2

Nikto2 هو أداة فحص مدى أمان المواقع والسيرفرات. يقوم بمسح نقاط الضعف الأمنية التي تسببها الاعداداة السيئة للسرفر، والملفات الافتراضية غير الآمنة ، والتطبيقات القديمة الموجودة على الخادم.بنيت Nikto2 بصفة بحتة على LibWhisker2 ، وبالتالي تدعم جميع انظمة التشغيل supports cross-platform deployment وتدعم SSL ، طرق مصادقة المضيف (NTLM / Basic) ، الوكلاء ، والعديد من تقنيات التهرب من IDS. كما يدعم أيضًا تعداد النطاق الفرعي ، وفحوصات أمان التطبيقات (XSS ، وإدخال SQL ، وما إلى ذلك) ، وهو قادر على تخمين بيانات اعتماد التفويض authorization credentials باستخدام طريقة هجوم تعتمد على التخمين بالقاموس dictionary-based attack method .

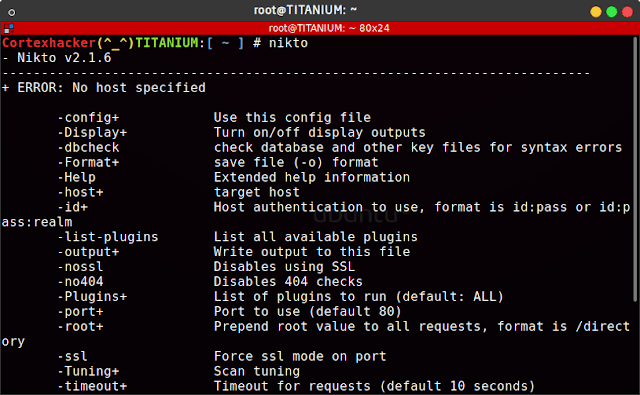

طريقة تشغيل اداة Nikto على Kali linux

- افتح الطرفية أو الترمينال

- أدخل هذه التعليمة :

nikto

- -h هو المضيف أو عنوان IP للموقع المراد فحصه.

- –p هو رقم المنفذ او البورت

nikto -h http://172.16.43.156 -p 80

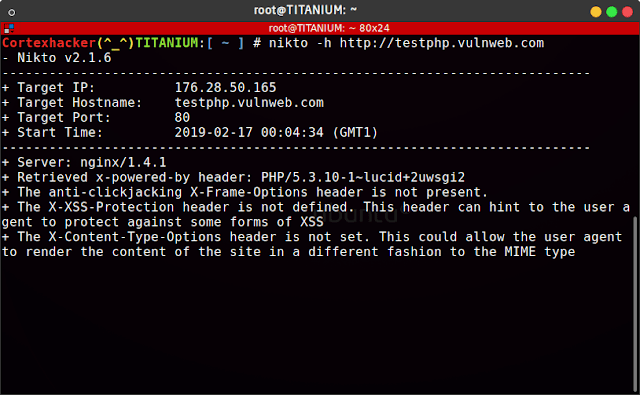

nikto -h http://testphp.vulnweb.com

|

| إضافة شرح |

اذا لم تفهم كيف يتم ذلك, قم بنسخ الاسم والرقم OSVDB-2112 الذي هو امام الثغرة, والبحث في Google وستجد طريقة استغلال كل ثغرة ومدى خطورتها ومعلومات اخرى.

- لدى Nikto وظيفة تحديد نقاط الضعف في تطبيقات الويب مثل الكشف عن المعلومات ، والحقن (XSS / Script / HTML) ، واسترجاع الملفات عن بعد (الخادم على نطاق واسع) ، وتنفيذ الأوامر ، وتحديد البرامج). بالإضافة إلى المسح Scanning الموضح ، يسمح Nikto لمختبر الاختراق باعطائه نتائج تفصيلية لعملية الفحص (تقرير الفحص) .

- باستخدام مفتاح تبديل سطر الأوامر -T مع أرقام الاختبار الفردية سيتم تخصيص الاختبار لأنواع معينة

- باستخدام –t ، يمكنك ضبط قيمة المهلة لكل استجابة .

- -D يتحكم في إخراج العرض

- -o و -F تحديد تقرير الفحص المراد كتابته بتنسيق معين

- هناك خيارات متقدمة أخرى مثل –Mutate (لتخمين النطاقات الفرعية والملفات والأدلة وأسماء المستخدمين) ، -اللعب (لتجاوز مرشح IDS) ، و -Single (لوضع الاختبار الفردي) ، والتي يمكنك استخدامها لتقييم مدى قوة الحماية لدى هدفك.