فحص المواقع واستخراج الثغرات OWASP-ZAP

ماهو برنامج المسح OWASP-Zed Attack Proxy

OWASP Zed Attack Proxy أو (ZAP) هو أداة فحص نقاط الضعف الأمنية والثغرات في تطبيقات الويب والمواقع.تم إنشاؤه من قبل مشروع OWASP ، وهو عبارة برنامج كشف الثغرات الامنية مفتوح المصدر مبرمج بلغة Java.

يحتوي على قدر كبير من الوظائف. ويشمل ذلك برامج زحف الويب ، وتحديد مدى التأثر ، والتحليل المضطرب ، ويمكن أن يكون بمثابة بروكسي.

تتمثل الخطوة الأولى التي يتخذها ZAP عند مسح موقع ما في تحديد الموقع بأكمله أو الزحف إليه ، باتباع الارتباطات المقترنة بالمضيف. بالنسبة إلى هذه الروابط التي تؤدي إلى مضيفين آخرين ، يعرّفها ZAP على أنها خارج النطاق:

بعد الزحف إلى الموقع ، يجري ZAP عددًا من الاختبارات المختلفة ضد الثغرات الأمنية الشائعة لتطبيقات الويب.

تتم الإشارة إلى ذلك تحت علامة التبويب التنبيهات Alerts في الركن السفلي الأيسر.

على سبيل المثال ، فيما يلي الثغرات التي حددتها ZAP على تطبيق الويب Metasploitable Metillidae:

يمكنك بعد ذلك الانتقال لأسفل إلى مسارات موقع محدد لتحديد مكان وجود هذه الثغرات الأمنية نفسها بالضبط:

تحميل برنامج اكتشاف الثغرات OWASP-ZAP

البرنامج متوفر على أنظمة تشغيل متعددة يمكنك تحميله من الموقع الرسمي

Windows (64) Installer 94 MB

Windows (32) Installer 94 MB

Linux Installer 94 MB

Linux Package 92 MB

MacOS Installer 125 MB

Cross Platform Package 108 MB

Core Cross Platform Package 35 MB

مميزات تطبيق OWASP-Zed-Attack-Proxy

اختبار الاختراق والأمان هو جزء مهم من اختبار المواقع والسرفرات. في ما يلي أهم التهديدات الأمنية لـ OWASP والتي قد يواجهها موقعك / تطبيقك على الويب:- SQL injection

- Broken authentication and session management

- Cross-site scripting (XSS)

- Broken access control

- Security misconfiguration

- Sensitive data exposure

- Insufficient attack protection

- Cross-site request forgery (CSRF)

- Using components with known vulnerabilities.

- Underprotected APIs

يوفر لك OWASP-Zed-Attack-Proxy إمكانية اكتشاف نقاط الضعف واغلب التهديدات. ويمكنك استخدامه مجانًا.

بخلاف ذلك، اداة ZAP سهلة الاستخدام.

بخلاف ذلك، اداة ZAP سهلة الاستخدام.

بعض الأسباب الأخرى لاستخدام ZAP

- مثالية للمبتدئين والمحترفين.

- يعمل عبر جميع أنظمة التشغيل (Linux و Mac و Windows).

- قابلة لإعادة الاستخدام.

- يمكن أن تولد تقارير عن النتائج.

واجهة سطح مكتب برنامج ZAP Desktop UI

تتكون واجهة مستخدم ZAP Desktop من العناصر التالية:

- شريط القوائم - يوفر الوصول إلى العديد من الأدوات الآلية واليدوية.

- شريط الأدوات - يشمل الأزرار التي توفر وصولاً سهلاً إلى الميزات الأكثر استخدامًا.

- نافذة الشجرة - تعرض شجرة المواقع وشجرة البرامج النصية.

- نافذة مساحة العمل - تعرض الطلبات والاستجابات والنصوص وتسمح لك بتحريرها.

- نافذة المعلومات - تعرض تفاصيل الأدوات الآلية واليدوية.

- التذييل - يعرض ملخصًا للتنبيهات التي تم العثور عليها وحالة الأدوات الآلية الرئيسية.

أثناء استخدام ZAP ، يمكنك النقر فوق تعليمات في شريط القوائم أو الضغط على F1 للوصول إلى تعليمات حساسة للسياق من دليل مستخدم ZAP Desktop. كما أنه متاح على الإنترنت .

يدعم ZAP أيضًا واجهة برمجة تطبيقات قوية ووظيفة سطر الأوامر

هام :

- يجب أن تستخدم ZAP فقط لاختبار اختراق تطبيق الويب الذي لديك إذن باختباره بهجوم نشط. نظرًا لأن هذه محاكاة تعمل كهجوم حقيقي ، يمكن إلحاق ضرر فعلي بوظائف الموقع وبياناته وما إلى ذلك.

- إذا كنت قلقًا بشأن استخدام ZAP ، فيمكنك منعه من التسبب في ضرر (على الرغم من أن وظائف ZAP ستنخفض بشكل كبير) عن طريق التبديل إلى الوضع الآمن.

- لتبديل ZAP إلى الوضع الآمن ، انقر فوق السهم الموجود في القائمة المنسدلة للوضع على شريط الأدوات الرئيسي لتوسيع القائمة المنسدلة وتحديد الوضع الآمن.

تشغيل الفحص الآلي

أسهل طريقة لبدء استخدام ZAP هي عبر علامة التبويب "البدء السريع". عبارة عن وظيفة إضافية يتم تضمينها تلقائيًا عند تثبيت برنامج ZAP.

لتشغيل المسح التلقائي لبدء التشغيل السريع:

- ابدأ ZAP وانقر فوق علامة التبويب "Quick Start" في نافذة مساحة العمل.

- انقر فوق الزر الكبيرالمسح التلقائي.

- في مربع النص URL للهجوم ، أدخل عنوان URL الكامل لتطبيق الويب الذي تريد مهاجمته.

- انقر فوق الهجوم Attack.

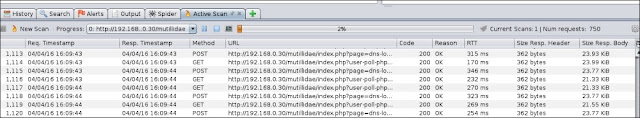

سيواصل ZAP الزحف إلى تطبيق الويب باستخدام عنكبوته وفحص كل صفحة يعثر عليها بشكل سلبي. ثم سيستخدم ZAP الماسح النشط لمهاجمة جميع الصفحات والوظائف والبرامترات المكتشفة. يوفر ZAP عناكب لتطبيقات الويب الزحف ، يمكنك استخدام أي منهما أو كليهما من هذه الشاشة.

عنكبوت ZAP التقليدي الذي يكتشف الروابط عن طريق فحص HTML في الردود من تطبيق الويب. هذا العنكبوت سريع ، لكنه ليس فعالًا دائمًا عند استكشاف تطبيق ويب AJAX الذي ينشئ روابط باستخدام JavaScript.

بالنسبة لتطبيقات AJAX ، من المرجح أن يكون عنكبوت AJAX من ZAP أكثر فعالية. يستكشف هذا العنكبوت تطبيق الويب عن طريق استدعاء المتصفحات التي تتبع الروابط التي تم إنشاؤها.

إن عنكبوت AJAX أبطأ من العنكبوت التقليدي ويتطلب تكوينًا إضافيًا للاستخدام في بيئة "Headless".

سيقوم ZAP بفحص جميع الطلبات والردود التي يتم إرسالها من خلاله بشكل سلبي. حتى الآن ، أجرى ZAP عمليات مسح سلبية لتطبيق الويب الخاص بك فقط. لا يغير المسح السلبي الاستجابات بأي شكل من الأشكال ويعتبر آمنًا. يتم إجراء المسح أيضًا في سلسلة رسائل في الخلفية لعدم إبطاء الاستكشاف. يعد الفحص السلبي جيدًا في العثور على بعض نقاط الضعف وكوسيلة للتعرف على حالة الأمان الأساسية لتطبيق الويب وتحديد المكان الذي قد يكون هناك ما يبرر إجراء مزيد من التحقيق فيه.

ومع ذلك ، فإن الفحص النشط يحاول العثور على نقاط ضعف أخرى باستخدام الهجمات المعروفة ضد الأهداف المحددة. المسح النشط هو هجوم حقيقي على تلك الأهداف ويمكن أن يعرض الأهداف للخطر ، لذلك لا تستخدم المسح النشط ضد الأهداف التي ليس لديك إذن باختبارها.

تفسير نتائج الاختبار الخاص بك

نظرًا لأن ZAP عناكب تطبيق الويب الخاص بك ، فإنه ينشئ خريطة لصفحات تطبيقات الويب والموارد المستخدمة لعرض تلك الصفحات. ثم يسجل الطلبات والردود المرسلة إلى كل صفحة وينشئ تنبيهات إذا كان هناك خطأ محتمل في الطلب أو الاستجابة.

انظر الصفحات المستكشفة

لفحص عرض الشجرة Tree View للصفحات التي تم استكشافها ، انقر فوق علامة التبويب مواقع في نافذة الشجرة. يمكنك توسيع العقد لرؤية عناوين URL الفردية التي تم الوصول إليها.

عرض التنبيهات وتفاصيل التنبيهات

يحتوي الجانب الأيسر من التذييل على عدد التنبيهات التي تم العثور عليها أثناء الاختبار ، مقسمة إلى فئات مخاطر. فئات المخاطر هذه هي:

لعرض التنبيهات التي تم إنشاؤها أثناء الاختبار:

- انقر فوق علامة التبويب التنبيهات في نافذة المعلومات.

- انقر فوق كل تنبيه معروض في تلك النافذة لعرض عنوان URL والثغرة الأمنية المكتشفة في الجانب الأيمن من نافذة المعلومات.

- في مساحة العمل Windows ، انقر فوق علامة التبويب الاستجابة لرؤية محتويات رأس ونص الاستجابة. سيتم تمييز جزء الاستجابة الذي أنشأ التنبيه.

كيفية فحص ثغرات المواقع

- للوصول إلى ZAP ، من القائمة اختر

Applications > Web Application Analysis > owasp-zap

- أو اكتب الأمر التالي في سطر الأوامر Terminal:

owasp-zapبمجرد تحميل ZAP ، سيتم نقلك إلى الشاشة الرئيسية. لبدء إجراء فحص ، أدخل عنوان URL أو عنوان IP الخاص بالنظام المستهدف في شريط عنوان URL وانقر فوق الزر 'Attack':

تتمثل الخطوة الأولى التي يتخذها ZAP عند مسح موقع ما في تحديد الموقع بأكمله أو الزحف إليه ، باتباع الارتباطات المقترنة بالمضيف. بالنسبة إلى هذه الروابط التي تؤدي إلى مضيفين آخرين ، يعرّفها ZAP على أنها خارج النطاق:

تتم الإشارة إلى ذلك تحت علامة التبويب التنبيهات Alerts في الركن السفلي الأيسر.

على سبيل المثال ، فيما يلي الثغرات التي حددتها ZAP على تطبيق الويب Metasploitable Metillidae:

|

| الثغرات التي حددتها ZAP على تطبيق الويب Metasploitable Metillidae |

|

| مكان وجود هذه الثغرات الأمنية داخل الموقع |

بالإضافة إلى فحص نقاط الضعف vulnerability لتطبيقات الويب ، يحتوي ZAP على قدر كبير من الأدوات الأخرى التي يمكن أن تساعد في تقييم أمان تطبيق الويب.

لمزيد من المعلومات حول ZAP، لدى OWASP وثائق docs موجودة على