كيف تعمل سلسلة القتل السيبراني Cyber-Attack Chain

طبعا Cyber-Attack Chain او Cyber-Kill Chain نفس المصطلح

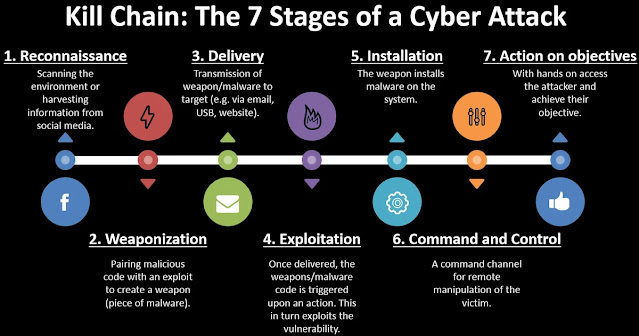

سلسلة القتل السيبراني عبارة عن سلسلة من الخطوات التي تتبع مراحل الهجوم السيبراني من مراحل الاستطلاع المبكرة إلى تسلل البيانات. تساعدنا سلسلة القتل على فهم ومكافحة برامج الفدية والانتهاكات الأمنية والهجمات المستمرة المتقدمة (APTs).

استمدت شركة لوكهيد مارتن إطار سلسلة القتل من نموذج عسكري - تم إنشاؤه في الأصل لتحديد الهدف والاستعداد للهجوم والاشتباك وتدمير الهدف. منذ نشأتها ، تطورت سلسلة القتل لتوقع التهديدات الداخلية والتعرف عليها بشكل أفضل ، والهندسة الاجتماعية ، وبرامج الفدية المتقدمة والهجمات المبتكرة.

هناك عدة مراحل أساسية في سلسلة القتل السيبراني عبر الإنترنت. وهي تتراوح من مرحلة الاستطلاع (غالبًا ما تكون المرحلة الأولى في اختبار الاختراق) إلى الحركة الجانبية (التحرك بشكل جانبي في جميع أنحاء الشبكة للوصول إلى المزيد من البيانات الحساسة) بهدف استخراج البيانات (dump database).

تنقسم استراتيجيات الدفاع السيبراني إلى قسمين الاول استراتيجية الدفاع في العمق (Defense in Depth ) والتي تعتمد على إجراءات وفق طبقات النظام المعلوماتي من أول نقطة تتعامل مع العالم الخارجي للنظام (مثال الأنترنت ) إلى البيانات الحساسة والمخزنة بسيرفر

|

| استراجية الدفاع في العمق |

تؤدي جميع طرق الاختراق الشائعة سواء كانت تصيدًا احتياليًا Phishing أو القوة الغاشمة BruteForce أو أحدث سلالة من البرامج الضارة malware و ransomware - و trigger activity على سلسلة القتل عبر الإنترنت. ترتبط كل مرحلة بنوع معين من النشاط في هجوم إلكتروني ، بغض النظر عما إذا كان هجومًا داخليًا أو خارجيًا:

|

| السلسلة السيبرانية للقتل وفق لوكهيد مارتن |

الاستطلاع - Reconnaissance

مرحلة المراقبة: يقوم الهاكر عادة بتقييم الموقف من الخارج إلى الداخل باستخدام عدة ادوات vulnerabilities scanner مثل أداة OpenVAS و أداة الفحص Nmap و Nikto و Nessus من أجل تحديد الأهداف والتكتيكات للهجوم.

التطفل Intrusion

الاستغلال - Exploitation

استغلال الثغرات الأمنية exploiting vulnerabilities وإيصال تعليمات برمجية ضارة إلى النظام من أجل الحصول على موطئ قدم أفضل.

تصعيد الامتياز - Privilege Escalation

الحركة الجانبية

بمجرد دخولهم النظام ، يمكن للهكر الانتقال بشكل جانبي إلى أنظمة وحسابات أخرى من أجل الحصول على مزيد من الصلاحيات: سواء كانت أذونات أعلى أو بيانات أكثر أو وصول أكبر إلى الأنظمة.

التعتيم / مكافحة الأدلة الجنائية - Obfuscation / Anti-forensics

من أجل شن هجوم إلكتروني بنجاح ، يحتاج الهكرز إلى تغطية مساراتهم ، وفي هذه المرحلة غالبًا ما يضعون مسارات خاطئة ، ويخترقون البيانات ، و اخفاء اثار الاختراق وازالة الادلة و مسح السجلات لإرباك و إبطاء عمل فريق التحليل الجنائي الرقمي.

حجب الخدمة - Denial of Service

التسلل - Exfiltration

مراحل سلسلة القتل السيبراني Cyber Kill Chain

في كل مرحلة من مراحل سلسلة القتل هناك فرصة لإيقاف الهجوم الإلكتروني وهو قيد التقدم باستخدام الأدوات المناسبة لاكتشاف والتعرف على سلوك كل مرحلة ، يمكنك الدفاع بشكل أفضل ضد الأنظمة أو اختراق البيانات.

Reconnaissance

في كل سرقة ، عليك تحديد نطاق المفصل أولاً. ينطبق نفس المبدأ على سرقة الإنترنت: إنها الخطوة الأولية للهجوم ، مهمة جمع المعلومات.

أثناء الاستطلاع ، يبحث المهاجم عن معلومات قد تكشف عن الثغرات الامنية ونقاط الضعف في النظام. يتم التعرف على جدران الحماية و أنظمة منع التطفل intrusion prevention systems, الأمن المحيط perimeter security هذه الأيام ، حتى حسابات وسائل التواصل الاجتماعي - والتحقيق فيها.

تقوم أدوات الاستطلاع بمسح شبكات الشركات للبحث عن نقاط الدخول ونقاط الضعف المراد استغلالها.

Intrusion

بمجرد حصولك على المعلومات ، فقد حان الوقت للاقتحام. يتم التطفل عندما يصبح الهجوم نشطًا: يمكن للمهاجمين إرسال برامج ضارة Malwares بما في ذلك برامج الفدية Ransomware و برامج الاختراق و التجسس والبرامج الإعلانية - داخل النظام للاختراق و الدخول.

هذه هي مرحلة التسليم: يمكن تسليمها عن طريق البريد الإلكتروني للتصيد الاحتيالي ، أو قد يكون موقع ويب مخترقًا أو ذلك المقهى الرائع حقًا في الشارع المزود بشبكة wifi مجانية عرضة للقراصنة.

التسلل هو نقطة الدخول للهجوم ، وإدخال المهاجمين.

Exploitation

Privilege Escalation

ما الهدف من دخول المبنى إذا كنت عالقًا في الردهة؟ يستخدم المهاجمون تصعيد الامتياز للحصول على وصول مرتفع إلى الموارد.

غالبًا ما تتضمن تقنيات تصعيد الامتيازات هجمات القوة الغاشمة ، والاستيلاء على نقاط ضعف كلمة المرور ، واستغلال نقاط الضعف في يوم الصفر .

سيقومون بتعديل إعدادات أمان GPO وملفات التكوين وتغيير الأذونات ومحاولة استخراج بيانات الاعتماد.

Lateral Movement

لقد نجحت في إدارة المكان ، لكنك ما زلت بحاجة إلى العثور على القبو. سينتقل المهاجمون من نظام إلى آخر ، في حركة جانبية ، لاكتساب المزيد من الوصول والعثور على المزيد من الأصول.

إنها أيضًا مهمة اكتشاف بيانات متقدمة ، حيث يبحث المهاجمون عن البيانات الهامة والمعلومات الحساسة ، ووصول المسؤول وخوادم البريد الإلكتروني - غالبًا باستخدام نفس الموارد مثل تكنولوجيا المعلومات والاستفادة من الأدوات المضمنة مثل PowerShell - ويضعون أنفسهم في وضع يمكنهم من إحداث أكبر قدر من الضرر.

Obfuscation (anti-forensics)

ضع الكاميرات الأمنية في حلقة وأظهر مصعدًا فارغًا حتى لا يرى أحد ما يحدث خلف الكواليس. يقوم المهاجمون الإلكترونيون بنفس الشيء: إخفاء وجودهم وإخفاء نشاطهم لتجنب الكشف وإحباط التحقيق المحتوم.

قد يعني هذا مسح الملفات والبيانات الوصفية ، أو الكتابة فوق البيانات بطوابع زمنية زائفة (تعديل الوقت) ومعلومات مضللة ، أو تعديل المعلومات الهامة بحيث يبدو أن البيانات لم يتم لمسها مطلقًا.

Denial of Service

ازدحام خطوط الهاتف وأغلق شبكة الكهرباء. هنا حيث يستهدف المهاجمون الشبكة والبنية التحتية للبيانات ، بحيث لا يتمكن المستخدمون الشرعيون من الحصول على ما يحتاجون إليه.

يؤدي هجوم حجب الخدمة ( DOS Attack) إلى تعطيل الوصول وتعليقه ، وقد يؤدي إلى تعطل الأنظمة و اغراق الخدمات .

Exfiltration

دائما لديك استراتيجية خروج. يحصل الهكر على البيانات: سيقومون بنسخ أو نقل أو نقل البيانات الحساسة إلى موقع خاضع للرقابة ، حيث يفعلون بالبيانات كما يريدون. فدية ، بيعها على موقع ebay، إرسالها إلى ويكيليكس. قد يستغرق الأمر أيامًا لاستخراج جميع البيانات ، ولكن بمجرد خروجها ، تصبح تحت سيطرتهم.

آليات مواجهة السلسلة السيبرانية للقتل

تجمع النماذج البديلة لسلسلة القتل عبر الإنترنت بين العديد من الخطوات المذكورة أعلاه في مرحلة القيادة والتحكم (القيادة والسيطرة) وغيرها في مرحلة "الإجراءات على الهدف".

يجمع البعض بين الحركة الجانبية وتصعيد الامتياز إلى مرحلة الاستكشاف ؛ يجمع البعض الآخر بين التطفل والاستغلال في مرحلة "نقطة الدخول".

غالبًا ما يتم انتقاد هذا النموذج لتركيزه على أمان المحيط ويقتصر على منع البرامج الضارة. ومع ذلك ، عند دمجها مع التحليلات المتقدمة والنمذجة التنبؤية ، تصبح سلسلة القتل السيبراني بالغة الأهمية لأمن البيانات.

مع الانهيار أعلاه ، يتم تنظيم سلسلة القتل للكشف عن الحالة النشطة لخرق البيانات. تتطلب كل مرحلة من مراحل سلسلة القتل أجهزة محددة لاكتشاف الهجمات الإلكترونية تقوم بمراقبة الهجمات عند الدخول والخروج وفي كل مكان بينهما. من خلال مراقبة النشاط الخارجي - مثل VPN و DNS و Proxy ، وتساعد في حماية الطرق الأساسية للدخول إلى المؤسسة والخروج منها.

من خلال مراقبة نشاط الملف وسلوك المستخدم ، يمكن اكتشاف نشاط الهجوم في كل مرحلة من مراحل سلسلة القتل - من هجمات kerberos إلى سلوك البرامج الضارة .