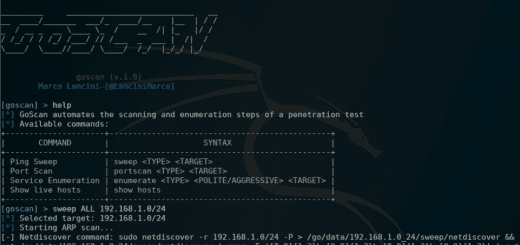

GoScan Interactive Network-Scanner

هو أداة فحص شبكات تفاعلي، يتميز بالإكمال التلقائي للاوامر التي تكتبها ، والذي يوفر التجريد والتشغيل الآلي عبر اداة nmap.مناسبة خاصة للبيئات غير المستقرة (أعتقد أن اتصال الشبكة لا يمكن الاعتماد عليها، عدم وجود "الشاشة"، وما إلى ذلك)، توفر GoScan الفحص الناري fires-scans وتسجيل حالة الفحص في قاعدة بيانات SQLite.

- الفحص يعمل في الخلفية (منفصل عن الثريد الرئيسي)، حتى لو يتم فقدان الاتصال بالانترنت, يقوم بتخزين النتائج يمكن وتحميلها بشكل متزامن.

- فيمكن استيراد البيانات في مراحل مختلفة من العملية، دون الحاجة إلى إعادة تشغيل العملية برمتها من البداية.

- تعتمد الاداة في الفحص على عدة ادوات قوية ومشهورة, وتقوم بفحص عدة بروتوكولات

- ARP

- nmap

- DNS

- dnsrecon

- dnsenum

- host

- FINGER

- finger-user-enum

- FTP

- ftp-user-enum

- hydra [AGGRESSIVE]

- HTTP

- nikto

- dirb

- EyeWitness

- sqlmap [AGGRESSIVE]

- fimap [AGGRESSIVE]

- RDP

- EyeWitness

- SMB

- enum4linux

- nbtscan

- samrdump

- SMTP

- smtp-user-enum

- SNMP

- snmpcheck

- onesixtyone

- snmpwalk

- SSH

- hydra [AGGRESSIVE]

- SQL

- VNC

- EyeWitness

طريقة تثبيت اداة GoScan

# Linux (64bit)

wget https://github.com/marco-lancini/goscan/releases/download/v2.3/goscan_2.3_linux_amd64.zip

unzip goscan_2.3_linux_amd64.zip

# Linux (32bit)

wget https://github.com/marco-lancini/goscan/releases/download/v2.3/goscan_2.3_linux_386.zip

unzip goscan_2.3_linux_386.zip

#After that, place the executable in your PATH

chmod +x goscan

sudo mv ./goscan /usr/local/bin/goscan

Docker

git clone https://github.com/marco-lancini/goscan.git

cd goscan/

docker-compose up --build

Build from source البناء من السورس

git clone https://github.com/marco-lancini/goscan.git

cd goscan/goscan/

make setup

make build

make cross

تشغيل اداة فحص الشبكات GoScan

./goscan

اوامر GoScan

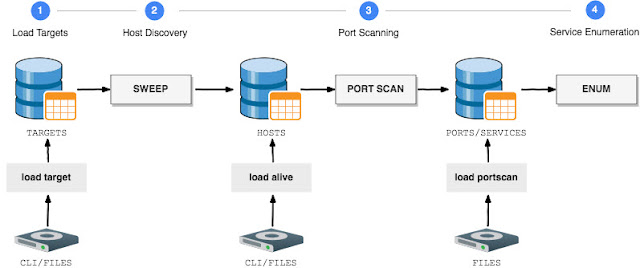

1. تحميل الأهداف

أضف هدفًا واحدًا عبر الامر:

load target SINGLE <IP/32>

تحميل أهداف متعددة من ملف نصي أو مجلد:

load target MULTI <path-to-file>

2. اكتشاف المضيف Host-Discovery

قم بإجراء مسح

sweep <TYPE> <TARGET>

أو تحميل نتائج من فحص سابق:

أضف مضيف نشط عبر CLI (يجب أن يكون / 32):

load alive SINGLE <IP>

تحميل عدة مضيفين من ملف نصي أو مجلد:

load alive MULTI <path-to-file>

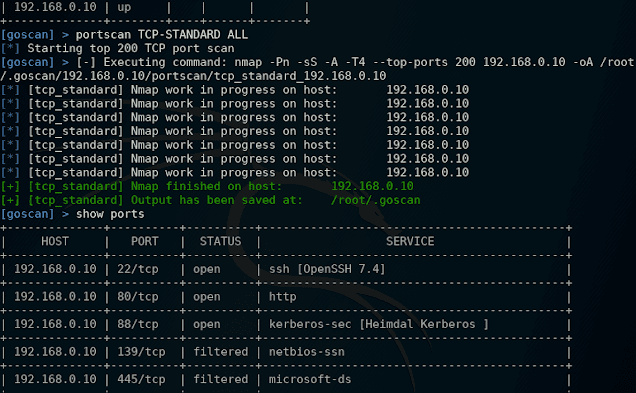

3. فحص البورتات Port-Scanning

قم بإجراء فحص للمنافذ:

portscan <TYPE> <TARGET>

أو قم بتحميل نتائج XML nmap من ملفات أو مجلد

load portscan <path-to-file>

4. تعديد الخدمات Services Enumeration

تشغيل جاف (عرض الأوامر فقط دون تنفيذها) :

enumerate <TYPE> DRY <TARGET>

قم بتعداد الخدمات المكتشفة :

enumerate <TYPE> <POLITE/AGGRESSIVE> <TARGET>

5. عمليات المسح الخاصة

- EyeWitness التقط لقطات شاشة لمواقع الويب وخدمات RDP وافتح خوادم VNC فقط على الكالي لينكس بالامر

special eyewitness

يجب أن يكون EyeWitness.py مثبت في مسار النظام.

- استخراج معلومات المجال (Windows) من بيانات التعداد

special domain <users/hosts/servers>

- DNS تعداد الدي ان اس (nmap ، dnsrecon ، dnsenum) يتم بالامر

special dns DISCOVERY <domain>

- تخمين الدي ان اس Bruteforce DNS بالامر

special dns BRUTEFORCE <domain>

- Reverse Bruteforce DNS

special dns BRUTEFORCE_REVERSE <domain> <base_IP>

مهام اخرى وخصائص GoScan-Utils

أظهر النتائج :

show <targets/hosts/ports>

تكوين الإعدادات تلقائيًا عن طريق تحميل ملف التكوين :

set config_file <PATH>

قم بتغيير مجلد الإخراج

set output_folder <PATH>

قم بتعديل مفاتيح nmap الافتراضية :

set nmap_switches <SWEEP/TCP_FULL/TCP_STANDARD/TCP_VULN/UDP_STANDARD> <SWITCHES>

تعديل قوائم الكلمات الافتراضية :

set_wordlists <FINGER_USER/FTP_USER/...> <PATH>